1.000 vulnerabilità scoperte in H1 da Trend Micro

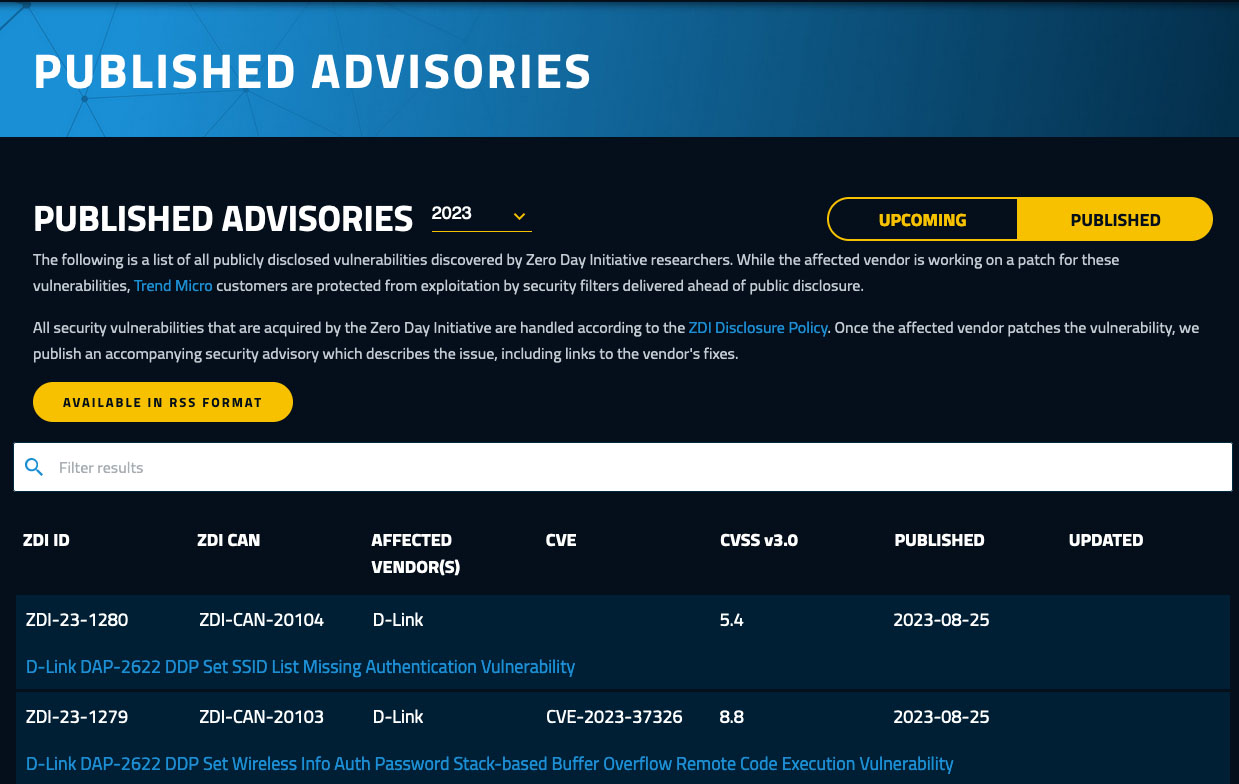

da Milano – Trend Micro annuncia che nella prima metà del 2023 la Zero Day Initiative ha pubblicato oltre 1.000 avvisi relativi a vulnerabilità uniche. L’impatto nel mondo reale, nel caso queste vulnerabilità fossero state sfruttate, corrisponderebbe a perdite economiche e di tempo pari a oltre dieci volte il costo della prevenzione.

“Ogni anno investiamo proattivamente nella ricerca di vulnerabilità e questo consente di far risparmiare miliardi, in eventuali spese di recovery, ai nostri clienti e all’intero settore“. Ha dichiarato Alex Galimi, SE Team Leader di Trend Micro Italia. “Abbiamo però riscontrato la preoccupante tendenza di aziende che mancano di trasparenza in merito alle patch dei vendor in caso di divulgazione delle vulnerabilità, e questo rappresenta una minaccia per la sicurezza del mondo digitale“.

Oggi, Trend chiede di porre fine al silent patching, la pratica di rallentare o diluire la divulgazione pubblica e la documentazione di vulnerabilità e patch. È un importante ostacolo alla lotta al crimine informatico, ma è fin troppo comune tra i principali vendor e cloud provider.

Durante una sessione al Black Hat USA 2023, i ricercatori Trend Micro hanno rivelato che le patch silenziose sono diventate particolarmente comuni tra i cloud provider. Le aziende sono frequentemente restie nell’assegnare un ID relativo a delle CVE (Common Vulnerabilities and Exposures) che venga associato a documentazione pubblica e rilasciano invece delle patch privatamente. La mancanza di trasparenza, o di numeri di versione per i servizi cloud, ostacola la valutazione del rischio e priva l’intera comunità di security di informazioni preziose, in grado di migliorare la sicurezza complessiva dell’ecosistema.

Al Black Hat dello scorso anno Trend aveva già avvisato circa un numero crescente di patch incomplete o difettose e di una aumentata riluttanza tra i vendor nel fornire informazioni autorevoli, e in un linguaggio semplice, sulle patch. Da allora il divario è peggiorato, con alcune aziende che hanno ridotto del tutto la priorità delle patch, esponendo clienti e mercati a rischi inutili e crescenti.

Un’azione urgente è necessaria, per dare priorità alle patch, affrontare le vulnerabilità e promuovere la collaborazione tra ricercatori, vendor di sicurezza informatica e cloud service provider, con l’obiettivo di rafforzare i servizi basati su cloud e proteggere gli utenti da potenziali rischi.

Trend si impegna per il patching trasparente delle vulnerabilità e nel migliorare la postura di sicurezza di tutto il settore, attraverso il programma Zero Day Initiative. Grazie al suo impegno per una divulgazione trasparente, la ZDI di Trend ha emesso molti avvisi su diverse vulnerabilità zero-day, tra cui le ultime sono ZDI-CAN-20784 Github (CVSS 9.9) e ZDI-CAN-20771 Microsoft Azure (CVSS 4.4).