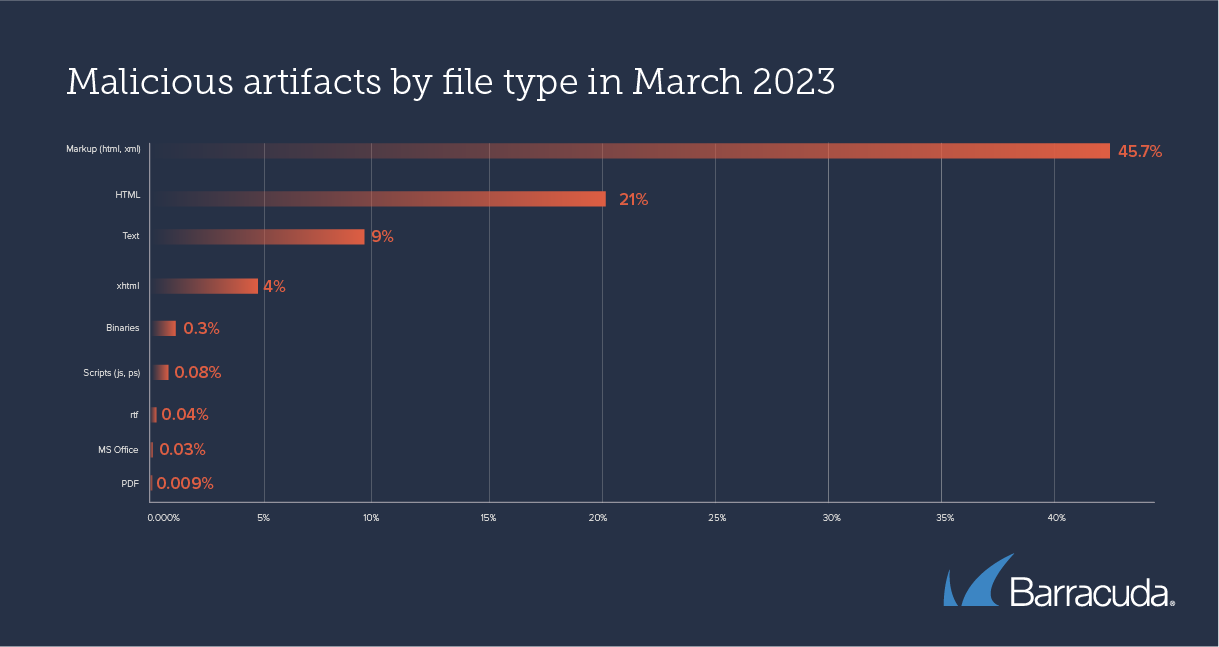

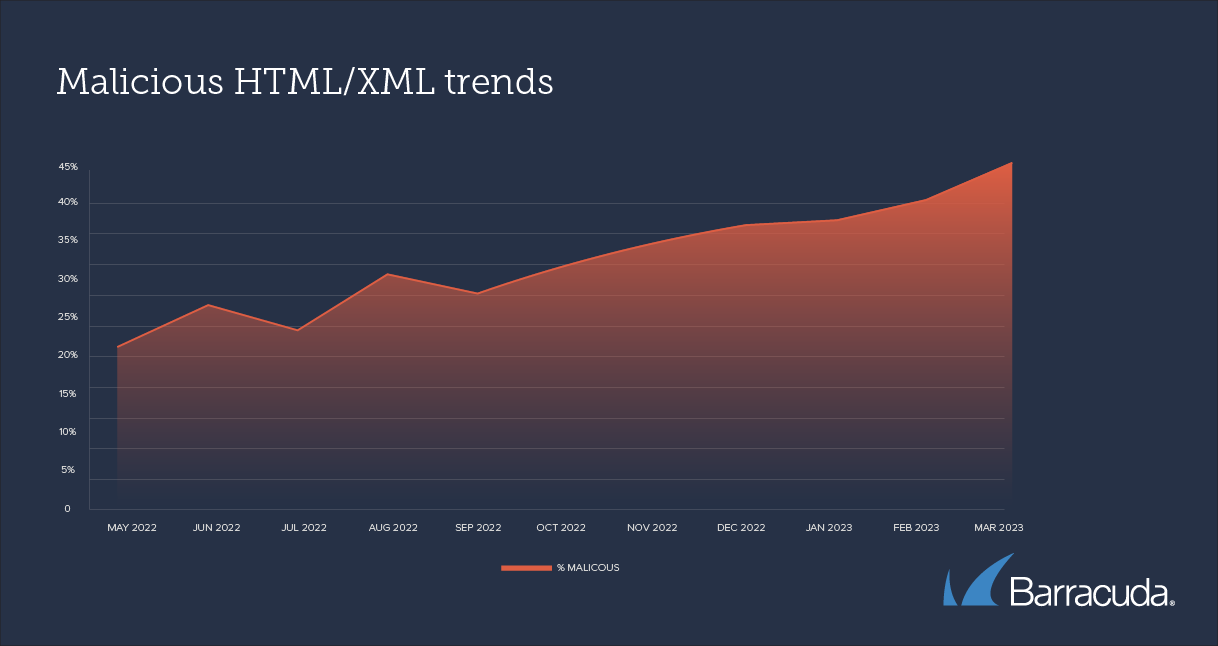

Gli allegati HTML sono ancora i file più pericolosi, con una percentuale di file dannosi raddoppiata al 46%

da Milano – Gli esperti di Barracuda Networks hanno condotto una nuova ricerca sugli allegati HTML e analizzato diversi milioni di messaggi e file utilizzando le soluzioni di sicurezza dell’azienda. La ricerca mostra come, nel mese di marzo 2023, quasi la metà (45,7%) del totale degli allegati HTML esaminati era malevola, una quota più che doppia rispetto a quella registrata a maggio 2022 (21%).

Il linguaggio HTML (Hypertext Markup Language) è utilizzato per creare e strutturare i contenuti visualizzati online e trova applicazione anche nelle comunicazioni via e-mail, ad esempio in newsletter automatizzate e contenuti di marketing. In molti casi, alle e-mail sono allegati report in formato HTML (ad esempio con estensione di file .html, .htm o .xhtml), codice che gli hacker possono sfruttare efficacemente come tecnica offensiva per il phishing e il furto di credenziali o per la diffusione di malware.

L’analisi ha evidenziato, inoltre, che non solo il volume complessivo degli allegati HTML malevoli è in crescita, ma che, a distanza di un anno dalla precedente ricerca di Barracuda, essi rimangono il tipo di file più utilizzato a scopi dolosi.

“Il settore della sicurezza ha evidenziato per anni la possibilità che i criminali informatici usino l’HTML come arma, e le prove suggeriscono che sia ancora uno strumento d’attacco efficace e diffuso”, dichiara Fleming Shi, Chief Technology Officer di Barracuda. “Oggi più che mai è importante mettere in campo una sicurezza adeguata. Ciò significa disporre di una protezione e-mail efficace e basata su AI in grado di valutare il contenuto e il contesto dei messaggi senza limitarsi alla scansione di link e allegati. Tra i fattori più importanti figurano l’adozione di una solida autenticazione multifattore o, idealmente, di controlli di accesso Zero Trust; una dotazione di strumenti automatizzati per rispondere e rimediare all’impatto di qualsiasi attacco; allenare le persone a riconoscere e segnalare i messaggi sospetti”.

Come proteggersi dagli allegati HTML malevoli

- Protezione e-mail – È essenziale avere un sistema di protezione delle e-mail efficace e accertarsi che i controlli di sicurezza sappiano riconoscere e bloccare gli allegati HTML malevoli, che non sempre sono di facile identificazione. Per questo, le soluzioni di sicurezza migliori includono il machine learning e l’analisi statica del codice per esaminare il contenuto dei messaggi di posta e non solo gli allegati.

- Formazione e sensibilizzazione degli utenti – Fondamentale è anche formare le persone affinché sappiano riconoscere e segnalare i potenziali allegati HTML malevoli. Considerando il volume e la varietà di questi tipi di attacco, potenzialmente è bene sospettare di tutti gli allegati HTML e in particolare di quelli provenienti da mittenti sconosciuti. Inoltre, è importante ricordare di non condividere mai le proprie credenziali con nessuno.

- Controlli di accesso e autenticazione efficaci – L’autenticazione multifattoriale (Multi-Factor Authentication, MFA) resta unbuon metodo di controllo degli accessi, ma i cyber criminali usano sempre più spesso tecniche di social engineering come la MFA fatigue per eludere molti tipi di protezione MFA. Per potenziare la sicurezza è consigliabile adottare misure Zero Trust: una soluzione efficace come Barracuda CloudGen Access monitora in modo dinamico numerosi parametri (tra cui utente, dispositivo, location, orario e risorse a cui si accede), rendendo così molto più difficile per gli aggressori la compromissione della rete tramite credenziali rubate.

- Se un file HTML malevolo riesce a fare breccia – È necessario assicurarsi di avere strumenti di remediation post-attacco per identificare e rimuovere rapidamente le e-mail malevole dalle caselle di posta di tutti gli utenti. L’incident response automatizzato permette di farlo prima che l’attacco si diffonda nella rete dell’organizzazione. La protezione dall’account takeover, inoltre, può monitorare e inviare allerte su qualsiasi attività di account sospetta in caso di compromissione delle credenziali di login.