Il Trojan bancario Emotet torna a colpire: avviata una nuova campagna di spam su larga scala

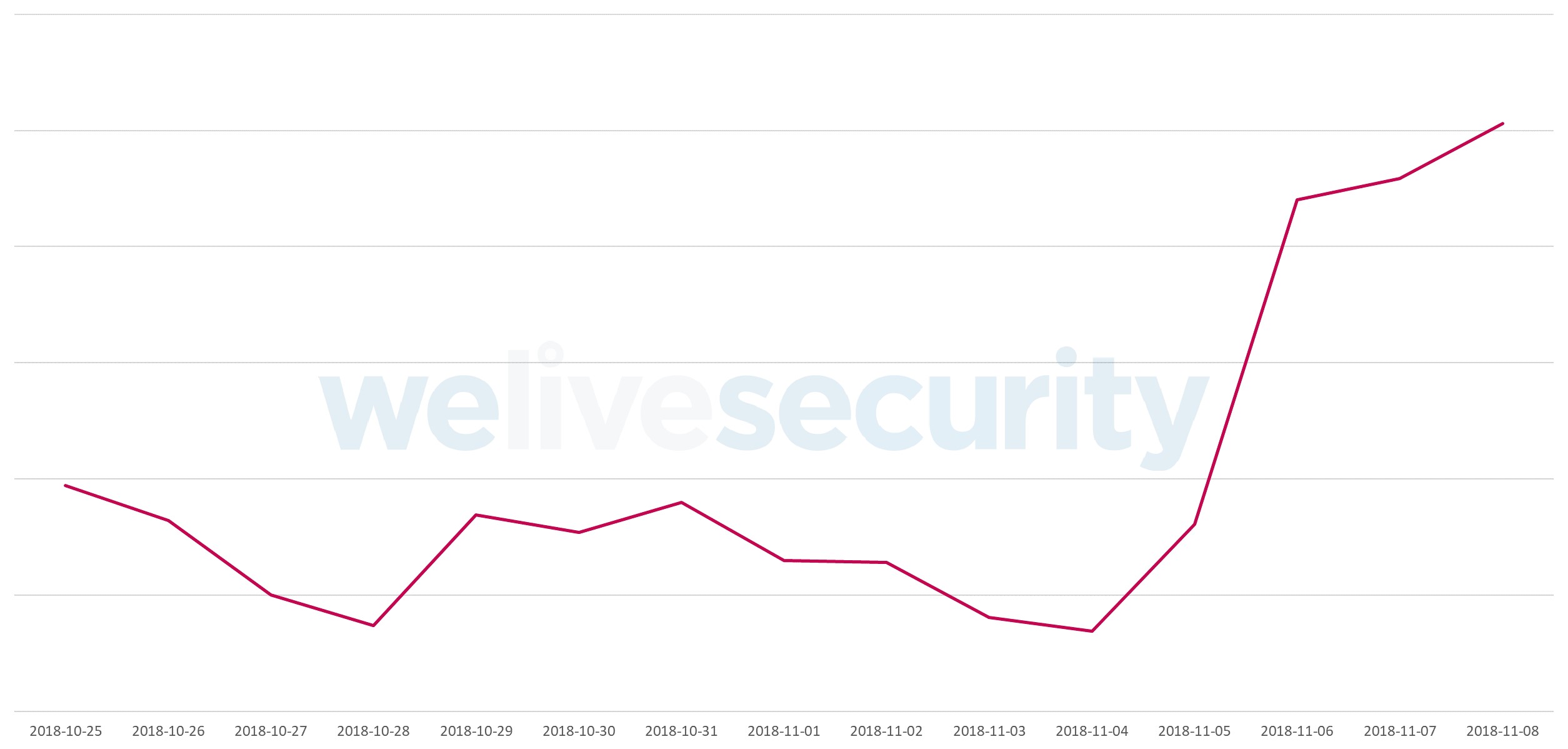

da Roma – La telemetria di ESET, il più grande produttore di software per la sicurezza digitale dell’Unione europea, ha rilevato una nuova impennata di infezioni causate da Emotet, un Trojan bancario famoso per la sua architettura modulare, le tecniche di persistenza e il sistema di diffusione automatica simile a quello dei vecchi worm. Secondo i dati di ESET, l’ultima campagna di Emotet è stata avviata il 5 novembre 2018, dopo un periodo di scarsa attività, ed è mirata alle due Americhe, il Regno Unito, la Turchia e il Sudafrica. L’Italia per ora è stata minacciata in maniera marginale, ma non si esclude che nelle prossime settimane Emotet possa insidiare il nostro Paese in maniera più massiva.

Emotet solitamente viene distribuito attraverso campagne di spam che utilizzano tecniche di social engineering per rendere il contenuto dei messaggi estremamente plausibile e quindi maggiormente ingannevole, così da indurre le vittime a eseguire i loro allegati dannosi. Il Trojan viene spesso utilizzato come downloader o dropper per avviare payload secondarie, di solito maggiormente pericolose.

Emotet solitamente viene distribuito attraverso campagne di spam che utilizzano tecniche di social engineering per rendere il contenuto dei messaggi estremamente plausibile e quindi maggiormente ingannevole, così da indurre le vittime a eseguire i loro allegati dannosi. Il Trojan viene spesso utilizzato come downloader o dropper per avviare payload secondarie, di solito maggiormente pericolose.

In questa nuova campagna, Emotet impiega allegati Word e PDF dannosi che si presentano come fatture, notifiche di pagamento o avvisi su conti bancari apparentemente provenienti da aziende ed enti legittimi. In alternativa ai file allegati, le email includono dei collegamenti a file remoti pericolosi. Lo scenario tipico di un’infezione causata da questa nuova campagna inizia con la vittima che apre un file Word o PDF dannoso collegato a un’email di spam che sembra provenire da un’organizzazione legittima e familiare. Seguendo le istruzioni nel documento, la vittima abilita le macro in Word o clicca sul collegamento nel PDF. A questo punto la payload di Emotet viene installata e avviata, stabilisce la persistenza sul computer e segnala il successo delle sue attività al proprio server C & C, da cui poi riceve le istruzioni in merito a quali moduli di attacco e payload secondarie scaricare. I moduli aumentano le capacità della payload consentendogli di aggiungere funzionalità come il furto di credenziali, la diffusione sulla rete, la raccolta di informazioni sensibili, il port forwarding e altre ancora. Per quanto riguarda le payload secondarie, questa campagna ha visto Emotet rilasciare sulle macchine compromesse malware come TrickBot e IcedId.

Il recente picco nell’attività di Emotet dimostra che la diffusione di questo Trojan bancario è in continua ascesa, venendo a ragione considerato tra i malware più pericolosi; a causa del suo elevato potenziale distruttivo, Emotet è stato oggetto di un avviso di sicurezza US-CERT a luglio del 2018.