I cybercriminali utilizzano tattiche di quindici anni fa per colpire vulnerabilità irrisolte

da Milano, – Gli esperti di Barracuda Networks hanno condotto una nuova ricerca che evidenzia come gli hacker sfruttino tattiche consolidate e vecchie vulnerabilità di sicurezza per colpire le organizzazioni e cercare di ottenere il controllo remoto dei sistemi, installare malware, rubare informazioni, interrompere o disabilitare processi aziendali tramite attacchi denial-of-service.

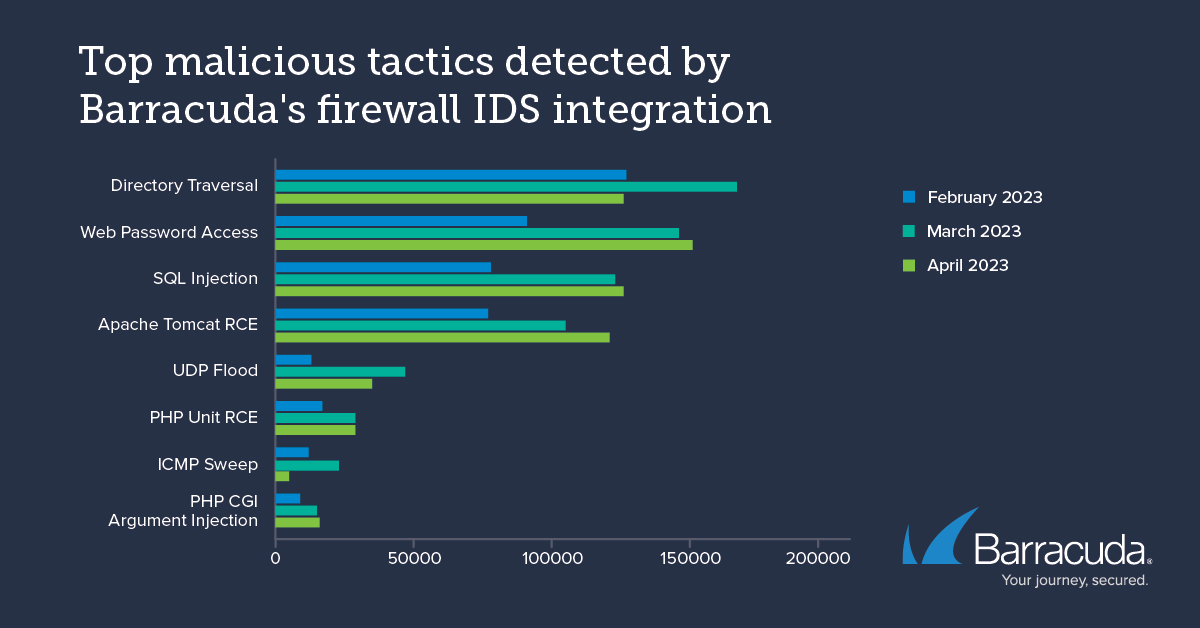

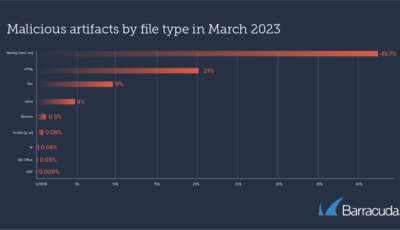

I risultati si basano sull’analisi dei dati rilevati nel corso di tre mesi dagli Intrusion Detection System (IDS) utilizzati dal Security Operations Center (SOC) di Barracuda, parte di Barracuda XDR. Gli strumenti IDS non solo forniscono un efficace e tempestivo sistema di allerta per potenziali attacchi, ma svelano anche i punti deboli presi di mira dai criminali informatici e le tattiche più utilizzate.

Di seguito, alcuni degli elementi principali emersi dall’analisi dei dati rilevati:

-

Gli hacker cercano di ottenere il controllo remoto di sistemi vulnerabili utilizzando una tattica risalente al 2008, che consente di sfruttare un server web mal configurato per acquisire dati quali codici delle applicazioni o file sensibili del sistema operativo, a cui non dovrebbero avere accesso.

-

<aUn’altra tecnica studiata per ottenere il controllo remoto risale al 2003 e implica il tentativo di inserire un codice malevolo, creato appositamente, all’interno di processi legittimi; questo permette ai criminali di leggere dati sensibili, modificare operazioni e inviare istruzioni al sistema operativo.

- Altri metodi consolidati prendono di mira i bug dei linguaggi di programmazione che gli sviluppatori utilizzano per creare applicazioni integrate in diffusi sistemi web-based o nel middleware che elabora dati, per esempio quando un utente aggiunge un articolo al proprio carrello durante lo shopping online. Potenzialmente, dunque, la portata di un attacco andato a buon fine utilizzando queste tattiche è molto ampia.

- I criminali informatici cercano di impossessarsi di informazioni sensibili attaccando server vulnerabili per ottenere password o liste di utenti, oppure sfruttando dolosamente processi legittimi per scoprire quanti computer collegati a una rete abbiano una connessione IP attiva. Queste operazioni possono aiutare a pianificare e a preparare un attacco più esteso.

- Gli hacker cercano anche di provocare caos generalizzato, interruzioni e denial-of-service alterando i pacchetti di traffico dati online, rendendoli troppo piccoli o frammentandoli in modo da sovraccaricare e mandare in blocco i canali di comunicazione e i server di destinazione.

“Le falle informatiche non hanno una data di scadenza e c’è il rischio che, con il passare del tempo, diventino più difficili da individuare e mitigare, ridotte a vulnerabilità ombra, profondamente integrate in un sistema o un’applicazione”, afferma Merium Khalid, senior SOC manager, offensive security di Barracuda XDR. “Le tattiche di attacco non hanno bisogno di essere nuove e nemmeno sofisticate per avere successo. È essenziale adottare un approccio stratificato alla protezione, composto da diversi livelli di rilevamento e analisi sempre più profondi. Conoscere quali vulnerabilità si nascondano in un ambiente IT, chi potrebbe prenderle di mira e in che modo è cruciale quanto la capacità di rispondere a queste minacce e arginarle”.